-

PLUS

Krönika: Det bästa är inom räckhåll

-

PLUS

Vad hände med Samsungs samtalsinspelning och 8 andra frågor: Vi svarar

-

PLUS

8 smarta tips för Google Foto – Ta kontroll över bilderna i påsk

-

PLUS

Krönika: Nej AI, jag vill inte vara din kompis eller partner

-

PLUS

Kommentar: Hindren som stoppar Tre

-

PLUS

Tips: 8 knep till Googles anteckningsapp Keep

-

PLUS

Apple Intelligence påminner mig om något betydligt bättre

-

PLUS

Mobils stora guide till Apple Intelligence i Iphone

-

PLUS

Krönika: Mobiltillverkare för första gången, igen

-

PLUS

11 tips: Google-appen som kan mycket mer än du tror

Telefonen vet mer än du tror

Reportage: Avslöjad av din telefon

Telefonen vet var du är. Den vet vad du skriver och till vem. Telefonen vet även saker du själv inte visste om. Vet du vad din mobil kan avslöja om dig?

Den som vill spionera på dig har en riktig guldgruva så snart han eller hon får tag på din mobiltelefon. Den kan till exempel avslöja många platser du varit på utan att du själv aktivt använt telefonen. Så fort man kommer underfund med att moderna smartphones inte är något annat än en liten dator som vet massor om dig är det lätt att dra slutsatser. Telefonen avslöjar betydligt mer om dig än du kan ana och tror du att informationen är i säkert förvar under telefonens skal har du helt fel.

Moderna telefoner idag med webbläsare, e-post och kartor förutsätter ofta att det finns en datauppkoppling. Ska du söka på webben behöver du uppkoppling, ska du läsa mejl eller skriva mejl vill du ha uppkoppling och vill du se Youtube eller kartor är du beroende av att vara uppkopplad på internet. För företag innebär det här att de anställdas information samlas i telefonen och det gör att den bör skyddas på motsvarande sätt.

För främst polisen är en mobiltelefon en värdefull källa till information om inte bara vad innehavaren av telefonen skrivit och haft för sig utan även var han eller hon befunnit sig. På Polisen avböjer man dock kommentar när vi ringer för att fråga och de hänvisar till att de inte vill dela med sig av sina interna rutiner, så vi får fortsätta detektivarbetet på egen hand.

Utanför din kontroll

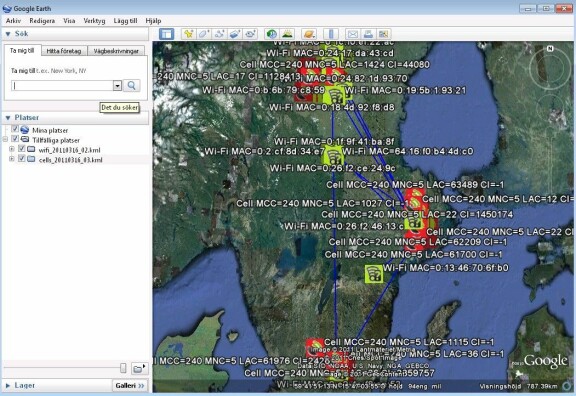

Vi börjar med att se vad en Iphone kan lämna ifrån sig för information och vi testar med en begagnad telefon inköpt på Blocket. Det som jag främst slås av är att Iphone sparar information om alla mobilmaster och wlan-surfzoner som den känt av. Inte bara de som du aktivt har kopplat upp dig mot alltså utan alla surfzoner som telefonen bara känt av. Fredrik Wallström på Cybercom hjälper mig i detektivarbetet.

På en karta i Google Maps tar han fram alla platser där telefonen befunnit sig. Det är en välfylld Sverige-karta som dyker upp. I vårt fall har den massor av punkter markerade i södra Sverige, i Stockholmsområdet och uppåt Vemdalen.

Zoomar man in på kartan så ser man ett tätt mönster av positioner där telefonen befunnit sig. Varje punkt är markerad med tidpunkt och tekniska fakta om till exempel den surfzon som telefonen känt av just på den positionen. Det här verkar vara en positionsdatabas som bara byggs på och byggs på så har du haft telefonen en längre tid finns det massor av positioner lagrade här. Apple ger inte ut någon information om den här databasen utan det blir ett detektivarbete som man själv får göra.

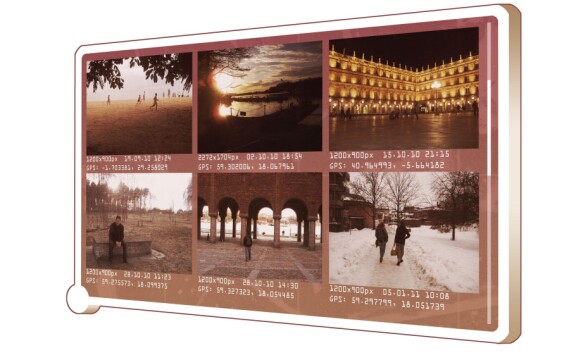

Det är överraskande hur mycket telefonen kan berätta om dig. Bara genom att hitta en telefon utan lösenord kan man ju som vanlig användare helt enkelt titta i sms-meddelanden och annat som är sparat på telefonen. Vi kan i Iphones fall se vilka bilder du tagit, var de bilderna är tagna och till exempel läsa mejl, anteckningar och historik i sökningar. Det här gäller även andra smartphones, till exempel de med Android.

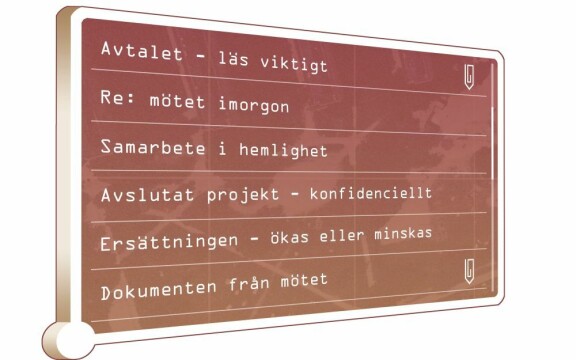

Så vad gör man då om man vill hålla något hemligt? Ett självklart svar är ju att radera information i mobilen som av en eller annan anledning är känslig. Radera ett sms i telefonen så syns det inte längre när du (eller någon annan) tittar där. Meddelandet är dock inte borta. Det är fortfarande relativt enkelt att hitta även för den som inte har den mest avancerade utrustningen för att mjölka telefonen på alla hemligheter om sin användare som den bär på. I programvaran som Fredrik Wallström använder är det väldigt enkelt att hitta även information som raderats.

Vi får till exempel upp alla anteckningar från telefonen och då syns raderade anteckningar lika tydligt i listningen som de som ligger kvar sparade. Bara en enkel markering bredvid anteckningen som tagits bort visas att den är just raderad. All den information du någonsin matat in eller synkat till din telefon kan alltså vara tillgänglig även om du själv inte längre kan se den i din telefon. Än mer intressant och förvånande är kanske all den information som många inte ens känner till att telefonen lagrar och det är information som du själv inte ens kan kontrollera.

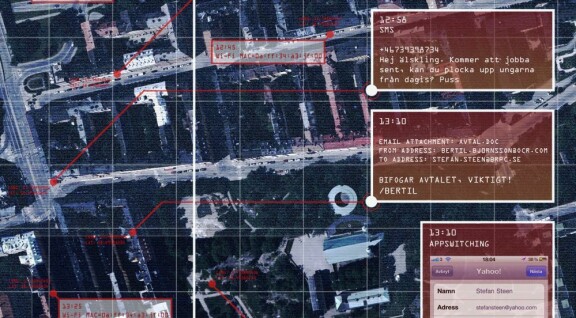

Dit hör skärmbilder från när strax innan du växlar mellan två appar, nya ord du skrivit med tangentbordet och positionen när telefonen känner av en mobilmast eller ett trådlöst nät. Det här är speciellt just för Iphone och när det gäller just skärmbilderna från när du använder telefonen så används de av systemet för att göra snygga och snabba animeringar som används direkt i programväxlingen.

Att orden du skriver sparas åtkomligt i telefonen och på något sätt används för att förbättra ordkorrigeringen kan man ju gissa, men eftersom Apple inte lämnar ut information om hur systemet hanterar sådana saker blir det precis som med de sparade skärmbilderna inte mer än kvalificerade gissningar och inga bekräftade uppgifter.

Sambanden ger svaren

Företaget som gör programvaran vi använder kan förutom ur Iphone få ut information från ett stort antal andra telefoner och bärbara enheter som musikspelare och andra prylar. Ett tusental enskilda modeller finns det förberett för i programmet när vi testar. Men de som gör programmet har inget samarbete direkt med telefontillverkarna utan upptäcker själva vilka möjligheter det finns att interagera med respektive telefon. De går helt enkelt bakvägen.

Även bifogade dokument går att fiska fram ur mobiltelefonens epost-kommunikation

I vissa fall innebär det att programmet för över och installerar ett litet program i telefonen som sköter det här, ett program som sedan avinstalleras när överföringen av information är klar. Så fungerar det i till exempel Nokias smartphones med Symbian. De flesta programvaror av den här typen har sitt ursprung i mjukvara som använts för att läsa information till exempel från simkort och Micro Systemation som gör XRY-programvaran vi använder har sitt ursprung i programvaran SoftGSM i slutet av 90-talet.

Jag och Fredrik går in i XRY-programvaran och tittar efter sms och mms-meddelanden från den Iphone vi testar med. Det syns både sparade och raderade meddelanden.

– Spännande, den här hade jag tagit bort, utbrister Fredrik när ett raderat mms visar bara text utan bild. När vi tillsammans tittar igenom skärmbild efter skärmbild fullskrivet med information från telefonen tycks igen information därifrån gå att dölja. Telefonen avslöjar helt enkelt betydligt mer än man kan tro.

Bland meddelanden ser vi både de som är kvar och de som raderats. På just sms-meddelanden finns även ett indexnummer på varje meddelande så om ett raderat meddelande inte skulle gå att hitta så kan man ändå se att ett meddelande tagits bort. När jag sitter och tittar på all information vi lyckas få ut av telefonen framstår informationstolkningen av all denna information som ett problem. Man måste helt enkelt sålla för att hitta det som är relevant.

– Ja det viktiga här är ju att man lyckas hitta sambanden, till exempel matcha klockslag i positionsdatabasen med samtalslistan och andra data man kan få fram som bilder med tillhörande position och andra uppgifter, säger Fredrik Wallström på Cybercom.

Han använder programvara och något som kallas ett mobilt forensics-labb från företaget Micro Systemation och egentligen är det ju i första hand polisen som använder den här tekniken för att göra utredningar och samla och säkra bevis.

Faktum är att vem som helst inte ens kan köpa den här utrustningen. Det är bara polis, militär, myndigheter och konsultfirmor som bedömts som seriösa som kan få tag på utrustningen som kallas XRY. Därmed inte sagt att mindre nogräknade kan hitta motsvarande helt mjukvarubaserade motsvarigheter på nätet.

Två huvudsätt att utvinna information

Med telefonen vi testar att få fram information ur serverar programvaran efter att ha arbetat i ungefär tio minuter hela 37 000 rader, eller sparade händelser. Så mycket information rör det sig om på telefonen vi testar med, en Iphone som knappt använts. Sedan får man använda mjukvaran för att försöka sålla fram det man är intresserad av. Man kan utforska de 37 000 raderna eller gå till genvägar där programmet självt direkt sorterar fram områden som kan vara intressanta, till exempel samtalslistor, positioner, meddelanden och e-post.

Det finns flera sätt att ta ut information från telefonen; logiskt eller fysiskt kallas de två olika. Det innebär i praktiken att man antingen anropar telefonen med så kallade at-kommandon. Enkelt uttryckt innebär det att man frågar telefonen vilken information den har och telefonen svarar vad den vet.

Alternativet är att göra en ren kopia av telefonens innehåll och sedan tyda det. En förenklande faktor är att telefonen, både när det gäller Iphone och Android lagrar informationen på standardiserat sätt och det är det som gör att telefonen långt ifrån är någon låst bunker för känslig information. Både Android och Iphone är i grunden baserade på Linux och de lagrar information bland annat i form av olika databaser i SQL Lite. Det gör det lättåtkomligt och har du jailbreakat din Iphone eller rootat din Android blir den ännu mer öppen.

– Vill man utvinna information ur telefonen är det oerhört tacksamt att den är jailbreakad. Det går att få ut betydligt mer information då, säger Fredrik Wallström och påpekar att ska man jailbreaka sin Iphone så bör man veta vilka risker det är man utsätter sig för.

I stort sett gäller motsvarande på Android-telefoner som är rootade och Fredrik berättar även om hur Android-telefoner kan ställa till det i företagssammanhang. Det kan till exempel handla om vilken åtkomst telefonen har till företagets Exchange-server och från servern kan man sätta begränsningar så att telefoner inte ges tillgång om de inte erbjuder en minimiuppsättning av säkerhetsfunktioner.

Fredrik berättar om en telefonmodell som i serverkontakten hävdade att den använde ett skydd som den i själva verket inte gjorde. Där hade utvecklarna helt enkelt lagt in falska svar för att slippa hantera vissa säkerhetsinställningar. Ett sätt att begränsa riskerna i ett företagssammanhang är att standardisera på bara en plattform, men Fredrik är medveten om att det inte alltid fungerar i praktiken.

– Vill någon absolut ha till exempel en Iphone får man försöka belysa säkerhetsriskerna. Sitter personen dessutom i ledningen för företaget innebär ju det en än större risk eftersom det är där som den mest känsliga informationen hanteras, säger Fredrik Wallström.

Han arbetar alltså på it-konsultbolaget Cybercom Group och där är egentligen inte mobil forensics någon stor del av verksamheten. Det märks dock snabbt att Fredrik vet vad han talar om och han räknar med att andelen uppdrag med mobilt fokus kommer att öka.

Det är inte bara bilden i sig som kan avslöja vara fotografen befann sig när den togs.

Medvetenhet krävs

Fredrik Wallström kallar sig Technical Security Officer och är den som visar oss vilken information man kan få ut ur till exempel en Iphone. Spontant tror man kanske att Apples slutna system även gör det svårt att utvinna informationen som lagras där, men så är inte fallet.

– Det största felet som man gör idag är att man betraktar mobiltelefonen, alltså hårdvaran som en säkerhetsfaktor i sig. Man tror helt enkelt att ingen information går att få ut ur en telefon. Inget kunde vara mer fel för dagens telefoner är ju i praktiken små datorer.

Skulle du avråda till exempel banker från att alls lansera appar för den här miljön?

– Nej, det skulle jag inte göra, men givetvis måste man i alla situationer vara medveten om vilka säkerhetsrisker som finns och implementera säkerhetsfunktioner utifrån det.

Tittar vi på olika typer av mobiltelefoner så är det egentligen ingen telefontyp som väsentligt skiljer sig från andra. Så fort man har e-post och andra potentiellt känsliga uppgifter tillgängliga så innebär det ju en risk om uppgifterna hamnar i fel händer. Fredrik Wallström räknar med att ett företag kan styra ungefär 75 - 80 procent av säkerheten på tekniksidan och resterande 20 - 25 procent hänger på hur försiktig användaren är och vilka riktlinjer som företaget har.

– Många ansåg att Blackberry var absolut säkrast till för ett par månader sedan då man hittade ett fel i hur de hanterade krypteringen. Proprietära system upplevs som säkra delvis för att de inte berättar hur det fungerar, men så fort någon kommer på hur de fungerar blir säkerheten ofta direkt lidande och det medför risker, säger han. Han tycker dock fortfarande att Blackberry är ett säkert system för företag som är rädda om sina data.

– Men det förutsätter att man har en egen server och inte som det annars förekommer att alla data skickas via Rims egna servrar i USA.

När Fredrik ska visa mig vilken information som man kan ta ut ur en telefon är det som sagt Iphone som han visar på. Det är givetvis tacksamt eftersom den är så pass vanlig idag, men principen gäller i stort sett alla vanliga smartphones. Telefoner är som små datorer idag och så fort man lagrar information där bör man också räkna med att någon kan plocka ut den och då hjälper det inte att du raderat den.